Geschäftsmodell

SaaS / On Premise

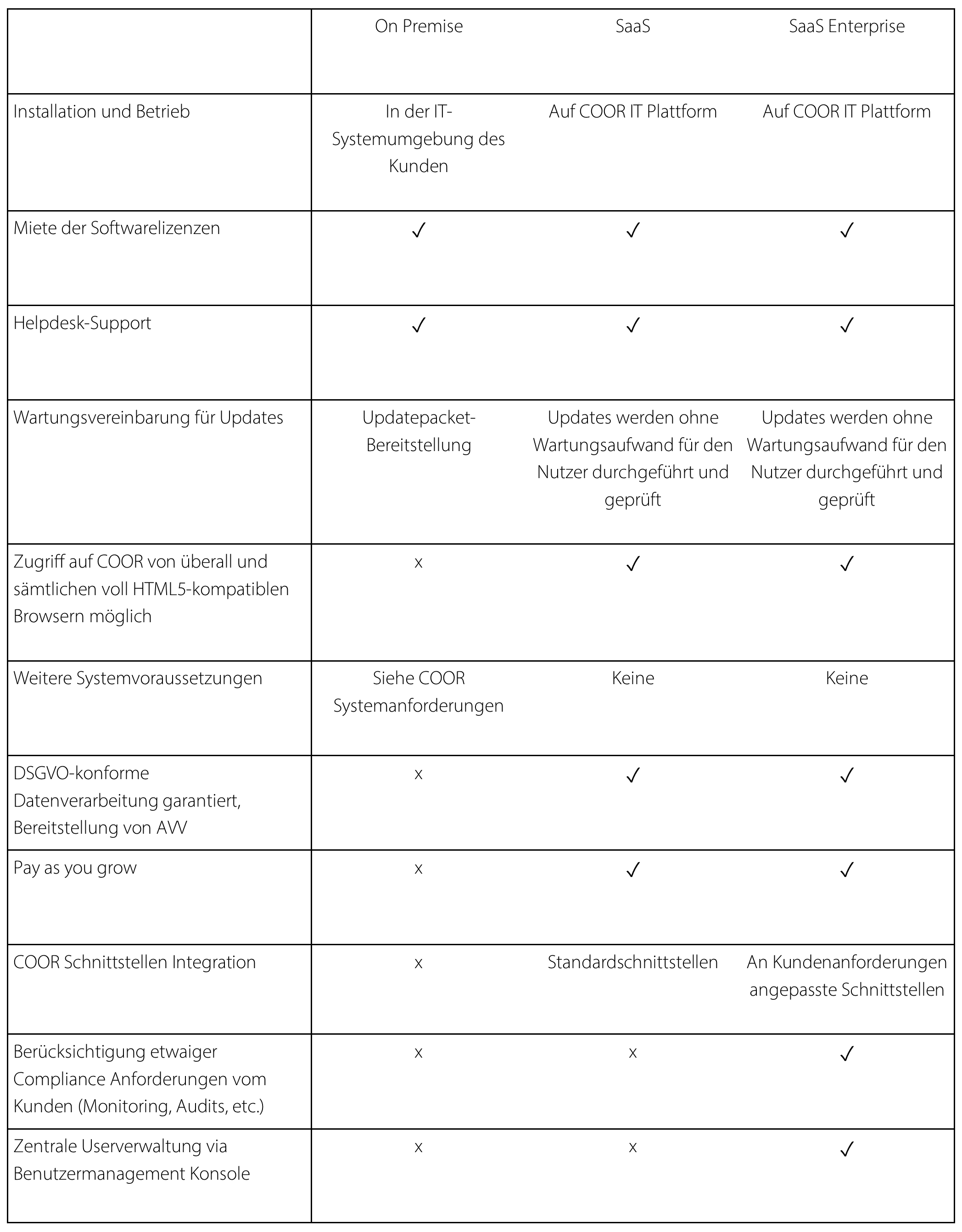

Sie entscheiden, ob Sie COOR über die eigene IT-Infrastruktur oder über unser Rechenzentrum betreiben.

COOR On Premise

Installation und Betrieb von COOR in der IT Systemumgebung des Kunden, Miete der Softwarelizenzen, Wartungsvereinbarung für Updates und Helpdesk inkludiert

COOR SaaS

Installation und Betrieb in der COOR IT-Umgebung, Miete der Softwarelizenzen, Wartungsvereinbarung für Updates und Helpdesk inkludiert

COOR SaaS Enterprise

Dedicated Single-Tenant Plattform, maßgeschneidert auf die jeweiligen Kundenbedürfnisse, Installation und Betrieb in der COOR IT-Umgebung, Miete der Softwarelizenzen, Wartungsvereinbarung für Updates und Helpdesk inkludiert

Garantiert zuverlässig

Informationssicherheit

Die Daten befinden sich im ISO 27001-1 zertifizierten Rechenzentrum mit geeigneten Zugangskontrollen und physischem Perimeter-Schutz in Nürnberg (Deutschland). Zu den Hosting-Diensten zählen der Betrieb der gesamten IT-Infrastruktur, die Bereitstellung und Wartung der COOR-Software sowie die Speicherung der Projektdaten.

Systemanforderungen

Die Systemanforderungen beschreiben die notwendigen Soft- und Hardwareanforderungen für den On-Premises Betrieb der COOR Software in Ihrem Netzwerk.

Sicherheitsoptionen

Die Plattform basiert auf einem Active Directory mit eigenem Netzwerk. Der HTML5-Verbindungsdienst ist per TLS 1.2 und 1.3 verschlüsselt, befindet sich im selben Netzwerk und wird von geeigneten Sicherheitsmaßnahmen vor unautorisierten Internetzugriffen geschützt. Zusätzlich finden regelmäßige externe Vulnerability-Überprüfungen gegen unsere SaaS Plattformen statt.